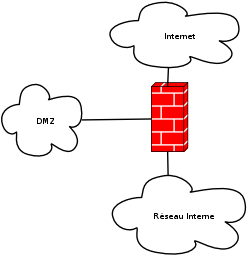

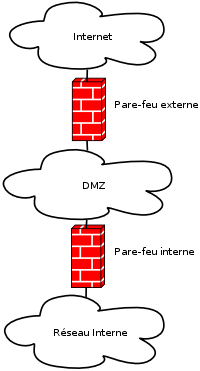

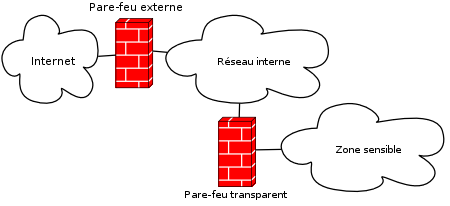

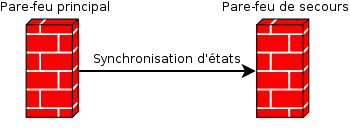

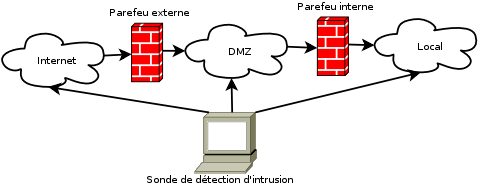

Table des matièresSolutions éprouvéesForte de son expérience, Logidée vous propose un aperçu de solutions techniques validées chez ses clients. N'hésitez pas à nous contacter également pour des réalisations spécifiques. Sécurisation d'un réseauLa sécurisation d'un réseau ne se cantonne pas au blocage des connexions venant d'Internet, mais s'envisage plus globalement, au niveau de la topologie du réseau, des modalités de contrôle d'accès et de l'analyse des données circulant sur le réseau. La plupart des problèmes de sécurité sont causés non pas par des intrusions extérieures directes, mais par des négligences des utilisateurs légitimes. L'installation d'un pare-feu (élément de sécurité chargé du filtrage des flux) dont l'unique rôle serait de bloquer toutes les connexions extérieures est souvent insuffisante : que faire si les problèmes surviennent suite à la présence d'un virus sur une station du réseau interne ? Dans le cadre d'une approche globale de la sécurité, on voudra disposer d'une zone sécurisée (DMZ) pour installer les serveurs, même ceux destinés à usage purement interne. Cela permettra de détecter les flux suspects. La mise en place d'un DMZ permet la création d'une zone tampon pour couper les connexions directes entre des zones hétérogènes et d'analyser les contenus des communications en transit. Ainsi, on pourra forcer toutes les consultations Web à passer par un point unique, isolé, chargé de bloquer les contenus nuisibles. La DMZ est aussi l'emplacement idéal pour héberger des services accessibles de l'extérieur sans diminuer le niveau de confiance du réseau interne. Pour une protection accrue, il est possible de combiner plusieurs logiciels de filtrage. En cas de défaillance de l'un d'entre eux, il ne sera pas possible de contourner le mécanisme de sécurité. Pour une disponibilité accrue, toutes les solutions peuvent être doublées et dotées d'un mécanisme de reprise automatisée en cas de défaillance. De plus, le pare-feu externe ne remplit pas seulement une mission de sécurité informatique : il sert aussi à enregistrer tous les flux sortants, conformément à la loi n°truc qui impose à toute personne fournissant un accès Internet à autrui la conservation d'un certain nombre de données relatives aux connexions effectuées. Logidée peut se charger d'analyser votre réseau pour déterminer les évolutions nécessaires pour se conformer à ces obligations (notamment en interaction avec les systèmes d'authentification des utilisateurs) et modifier votre topologie réseau pour une meilleure sécurité. Filtrage de paquetsLogidée peut mettre en place des systèmes de filtrage de paquets grâce aux logiciels libres :

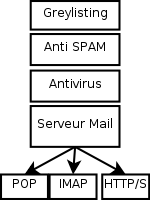

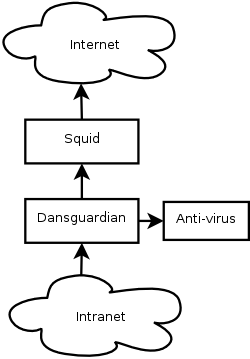

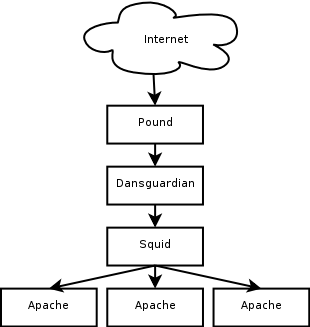

Ces pare-feu peuvent être configurés de manière transparente (technologie bridge), et s'intégreront à votre réseau comme s'il s'agissait d'un simple commutateur, tout en conservant les possibilités de filtrage et en bénéficiant d'une résistance accrue aux intrusions (n'étant pas doté d'adresse réseau, ils ne peuvent faire l'objet de connexions distantes). Pour prévenir tout risque d'interruption de service, il est possible de coupler deux pare-feu pour assurer une reprise de service en quelques secondes, sans interruption des connexions pour les utilisateurs. Courrier électroniqueLe courrier électronique hébergé chez un fournisseur d'accès fait l'objet de contraintes liées à la création des comptes, à la gestion des boîtes aux lettres et à la disponibilité des données. Se doter d'un serveur propre vous permet de contrôler totalement ces paramètres et de gagner en efficacité, par le tri et la validation préalable des courriers reçus. L'hébergement du courrier sur un serveur Postfix ou Sendmail situé dans le réseau de l'entreprise est une alternative performante sous réserve de disposer d'une connexion permanente fiable. Le serveur peut traiter les courriers avant de les envoyer vers les stations de travail. Alors qu'un courrier acheminé sur trois est un spam (courrier indésirable), on commence à mesurer la perte de productivité liée au remplissage des boîtes aux lettres électroniques par des courriers indésirables. Sur un serveur dédié, il est possible grâce au logiciel DSPAM de mettre en place un filtrage préalable à la consultation par les utilisateurs. Ce filtrage peut être adapté à chaque utilisateur, pour une meilleure efficacité du filtrage. Le logiciel Clamav détecte les virus contenus dans les courriers électronique. Ainsi, au lieu de devoir installer un antivirus et de le mettre à jour sur l'ensemble des stations, il est possible de filtrer directement au niveau du serveur, simplifiant les procédures de mise à jour, et limitant les risques de contamination. Le courrier hébergé sur le serveur est accessible par plusieurs méthodes : rapatriement direct en POP, consultation en IMAP, voire consultation par Webmail HTTPS sécurisé. Cette solution permet l'accès au courrier depuis n'importe où sans risque d'interception : une précaution indispensable pour accéder à des informations confidentielles depuis un lieu public. Afin de garantir une disponibilité maximale du courrier, il faudra prévoir un mécanisme de secours en cas de défaillance. Mandataire WebLe partage de l'accès Internet en entreprise impose certaines contraintes législatives et organisationnelles. D'une part, l'entreprise se trouve soumise aux obligations incombant aux FAI vis-à-vis de ses salariés, d'autre part, elle peut souhaiter restreindre l'accès aux contenus dommageables (virus, chevaux de Troie, …) et indésirables (sites inadaptés à une consultation depuis le lieu de travail). Le logiciel Squid est le mandataire le plus couramment utilisé. Il offre les fonctionnalités de sécurité que l'on attend d'un mandataire : il reçoit les requêtes Web émises par les navigateurs et recherche les pages pour leur compte, avant de les transmettre après analyse. La présence du mandataire permet d'améliorer la sécurité de l'accès — en ne tenant compte que des requêtes dûment authentifiées — et d'enregistrer les pages consultées conformément aux obligations légales. Le téléchargement centralisé de toutes les pages et de tous les documents permet de mettre en place une analyse virale de tous les fichiers pour limiter les risques de contamination des postes. Squid s'interface avec l'antivirus libre Clamav, ainsi qu'avec plusieurs solutions commerciales. De plus, les documents téléchargés sont conservés sur le serveur, accélérant les consultations ultérieures. Enfin, il est possible d'analyser le texte des pages téléchargées, avec Dansguardian, afin de déterminer, par un système de mots clefs, si elles correspondent à certaines thématiques que l'on peut juger inutiles depuis le lieu de travail. Grâce à des listes préétablies et une analyse de mots clefs, il est possible de mettre en place un filtrage efficace. Si l'accès au Web est indispensable, des dispositifs permettent une reprise du service rapide et automatisée en cas de défaillance. Hébergement de serveurs Web sécurisésL'hébergement d'un site Web chez un fournisseur d'accès présente des qualités indéniables en terme de bande passante et de disponibilité d'accès. Néanmoins, l'hébergement mutualisé présente des limites dès que l'on souhaite implémenter des solutions avancées : qu'il s'agisse de besoins applicatifs spécifiques, de configuration du serveur Web, il est souvent nécessaire de disposer d'un serveur dédié. Il en va de même si l'on souhaite héberger du contenu dans des conditions de sécurité particulières. Dès lors, autant intégrer le serveur au sein de l'architecture réseau de l'entreprise. On pourra ainsi lui ajouter l'ensemble des extensions nécessaires au fonctionnement du site, tout en maintenant, grâce à son positionnement dans une DMZ, un bon niveau de sécurité du réseau interne. Le logiciel Apache, et tous les éléments du quattuor LAMP, peuvent être mis en place aisément, ainsi que différents outils d'administration Web, compatibles avec Apache. Dès lors que votre serveur est hébergé sur votre réseau, il est possible d'en contrôler efficacement l'accès, et d'envisager l'hébergement de données plus sensibles qu'un simple site public : grâce au protocole HTTPS, des utilisateurs préalement autorisés et identifiés pourront accéder à certains contenus comme un système CRM, ou simplement des données présentes sur un site Intranet sans souci d'interception du contenu par des tiers. Si l'on retient cette solution, il est impératif de sécuriser un maximum l'accès afin d'éviter toute intrusion : l'installation de système de vérification des requêtes permet de diminuer les risques d'attaque. Chaîne de filtrage HTTP Les requêtes HTTP/S entrantes sont validées par Pound puis réécrites en HTTP vers Dansguardian qui va comparer la requête à une base d'attaque. Une fois la requête validée celle-ci est envoyée aux serveurs Apache par l'intermédiaire de Squid qui se charge de l'équilibrage de charge et/ou de la redondance. Parmi les solutions disponibles, Pound permet de récrire les requêtes en filtrant toutes les connexions invalides, et toutes les requêtes malformées, afin de n'exposer le serveur proprement dit qu'à des requêtes HTTP correctes, moins susceptibles de provoquer des défaillances. La chaîne de sécurité peut être complétée par un dispositif de détection comme le mandataire Dansguardian, couplé à une base d'attaque : il va identifier les requêtes correspodant à des attaques classiques, et refuser de les transmettre aux serveurs. Enfin, pour améliorer les performances, des mandataires d'accélération, tels que Squid ou Apache, peuvent compléter le dispositif. Tous les contenus statiques des sites pourront être ainsi servi sans charger les serveurs Web proprement parler, dont les ressources seront disponibles pour le calcul des pages dynamiques. Les mandataires se chargent également de répartir la charge entre plusieurs serveurs Web de traitement des requêtes : la montée en charge du site pourra se faire en ajoutant simplement des serveurs supplémentaires. SupervisionAvec l'extension des parcs informatiques, il est important de déceler, voire d'anticiper, les problèmes qui surviennent dans votre réseau. Logidée vous propose des solutions de surveillance des ressources et de mesure des performances de vos équipements afin d'en avoir en permanence une vue objective. Ces solutions vous permettent de détecter plus facilement les pannes ou les dysfonctionnements de vos systèmes et ainsi d'intervenir plus rapidement. Elles vous permettent aussi d'anticiper les évolutions nécessaires afin de répondre aux demandes toujours croissantes de vos utilisateurs. Pour s'assurer du bon fonctionnement d'un serveur ou d'une application, Nagios effectue des tests (actifs ou passifs) et signale toute défaillance aux personnes concernées. Il peut aussi prendre des mesures automatiques comme basculer sur un serveur de secours en attendant la résolution du problème. Munin est un outil de mesure d'activité qui vous permettra d'avoir une bonne vision de l'utilisation réelle du matériel et ainsi d'anticiper les modifications nécessaires à l'évoltion de votre parc. La charge des liens réseaux peut constituer un goulet d'étranglement. Weathermap mesure cette charge et établit une cartographie de votre réseau. Détection d'attaquesAfin de pouvoir garantir la sécurité d'un réseau, il faut pouvoir surveiller et détecter toutes les tentatives de contournement des règles mises en place. En effet, comme s'assurer qu'une infrastructure de sécurité se comporte conformément aux attentes si il n'est pas possible de détecter d'éventuelles attaques ? Il est donc nécessaire de compléter les éléments de sécurité (pare-feu, mandataire, contrôle d'accès) avec des outils de détection et de surveillance. C'est tout l'enjeu des IDS (Intrusion Detection System) ou systèmes de détection d'intrusion. Logidée vous propose la mise en place de solutions de détection d'intrusion, comme Snort, en tête de réseau, mais aussi au coeur de celui-ci afin de pouvoir suivre le comportement de votre infrastructure de sécurité. Logidée étudiera avec vous votre infrastructure réseau et sa topologie afin de placer les sondes aux endroits stratégiques en fonction des risques et des attaques possibles. Logidée étudiera avec vous les réponses à faire en fonction des attaques détectées afin de garantir un fonctionnement optimal de vos infrastructures. Mise en place de réseau privé virtuel (VPN)Avec le développement des échanges dématérialisés et l'éclatement des lieux de travail, il est parfois nécessaire de permettre l'accès aux ressources internes de l'entreprise de façon sécurisée depuis l'extérieur. Logidée vous aidera à déployer les technologies de réseau privé virtuel (VPN : Virtual Private Network) afin de garantir la confidentialité et l'intégrité des informations et des applications mises à la disposition de collaborateurs distants. Logidée pourra vous conseiller dans le choix et la mise en place de ces technologies, que ce soit pour connecter des sites distants ou pour permettre à vos commerciaux l'accès à votre CRM. Logidée pourra vous aider à la mise en place de :

Le choix de la solution VPN dépend des applications existantes et des clients amenés à se connecter. Technologies réseaux avancéesL'accès réseau est un outil devenu indispensable. Pour éviter une interruption de l'activité de l'entreprise, il est nécessaire de prévoir des mécanismes de secours. Mutualiser plusieurs liaisons Internet distinctes permet de s'affranchir de ces pannes à moindre coût. En fonctionnement normal, il est possible d'équilibrer les flux entre les différents points de sortie. Dans la diversité des flux, on pourra privilégier l'un ou l'autre afin de garantir un fonctionnement optimal des infrastructures prioritaires. Dans cette optique, Logidée peut vous aider à identifier et à isoler ces flux privilégiés et à optimiser leur transit dans votre réseau par la mise en place de technologies de qualité de service (QoS) ou de contrôle de débit (shaping). |