Sécurisation d'un réseau

La sécurisation d'un réseau ne se cantonne pas au blocage des connexions venant d'Internet, mais s'envisage plus globalement, au niveau de la topologie du réseau, des modalités de contrôle d'accès et de l'analyse des données circulant sur le réseau.

La plupart des problèmes de sécurité sont causés non pas par des intrusions extérieures directes, mais par des négligences des utilisateurs légitimes. L'installation d'un pare-feu (élément de sécurité chargé du filtrage des flux) dont l'unique rôle serait de bloquer toutes les connexions extérieures est souvent insuffisante : que faire si les problèmes surviennent suite à la présence d'un virus sur une station du réseau interne ?

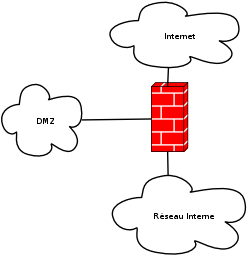

Dans le cadre d'une approche globale de la sécurité, on voudra disposer d'une zone sécurisée (DMZ) pour installer les serveurs, même ceux destinés à usage purement interne. Cela permettra de détecter les flux suspects. La mise en place d'un DMZ permet la création d'une zone tampon pour couper les connexions directes entre des zones hétérogènes et d'analyser les contenus des communications en transit. Ainsi, on pourra forcer toutes les consultations Web à passer par un point unique, isolé, chargé de bloquer les contenus nuisibles.

La DMZ est aussi l'emplacement idéal pour héberger des services accessibles de l'extérieur sans diminuer le niveau de confiance du réseau interne.

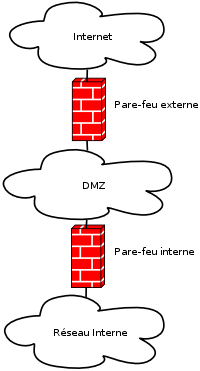

Pour une protection accrue, il est possible de combiner plusieurs logiciels de filtrage. En cas de défaillance de l'un d'entre eux, il ne sera pas possible de contourner le mécanisme de sécurité.

Pour une disponibilité accrue, toutes les solutions peuvent être doublées et dotées d'un mécanisme de reprise automatisée en cas de défaillance.

De plus, le pare-feu externe ne remplit pas seulement une mission de sécurité informatique : il sert aussi à enregistrer tous les flux sortants, conformément à la loi n°truc qui impose à toute personne fournissant un accès Internet à autrui la conservation d'un certain nombre de données relatives aux connexions effectuées.

Logidée peut se charger d'analyser votre réseau pour déterminer les évolutions nécessaires pour se conformer à ces obligations (notamment en interaction avec les systèmes d'authentification des utilisateurs) et modifier votre topologie réseau pour une meilleure sécurité.